Always on vpn настройка

Always On VPN настройка: полное руководство по конфигурации

Технология Always On VPN предназначена для обеспечения постоянного и автоматического подключения удалённых устройств к корпоративной сети через защищённый VPN-канал. В отличие от традиционных решений, Always On VPN не требует действий со стороны пользователя, что повышает уровень безопасности и управления на уровне предприятия.

Основные требования к Always On VPN

Для реализации Always On VPN в инфраструктуре необходимо соблюдение ряда условий:

-

Операционная система: Windows 10 Enterprise, Education или Professional (начиная с версии 1709) либо Windows 11.

-

Серверная инфраструктура: Windows Server 2016 и выше с установленной службой Remote Access.

-

PKI-инфраструктура: наличие корпоративного центра сертификации (CA) для выпуска клиентских и серверных сертификатов.

-

Доменная среда Active Directory.

-

Службы NPS (Network Policy Server) и DNS.

Always On VPN настройка: основные этапы

Настройка Always On VPN включает несколько ключевых шагов, каждый из которых критичен для корректной работы решения.

1. Подготовка серверной инфраструктуры

-

Установить роль Remote Access на сервере Windows Server.

-

Настроить компоненты Routing and Remote Access (RRAS) с поддержкой IKEv2 или SSTP.

-

Настроить NAT или внешнюю маршрутизацию для доступа из Интернета.

-

Убедиться в наличии открытых портов (например, UDP 500, UDP 4500 для IKEv2).

2. Настройка сертификатов

-

Выпустить серверный сертификат для VPN-сервера с указанием имени, доступного из Интернета (например, vpn.domain.com).

-

Выпустить клиентские сертификаты для устройств через шаблон с расширением Client Authentication.

-

Установить доверие к корневому сертификату на всех устройствах.

3. Конфигурация политики NPS

-

Создать новую политику подключения.

-

Назначить метод аутентификации (например, EAP-MS-CHAPv2 или EAP-TLS).

-

Указать группы безопасности пользователей или устройств.

-

Проверить соответствие политик требованиям безопасности.

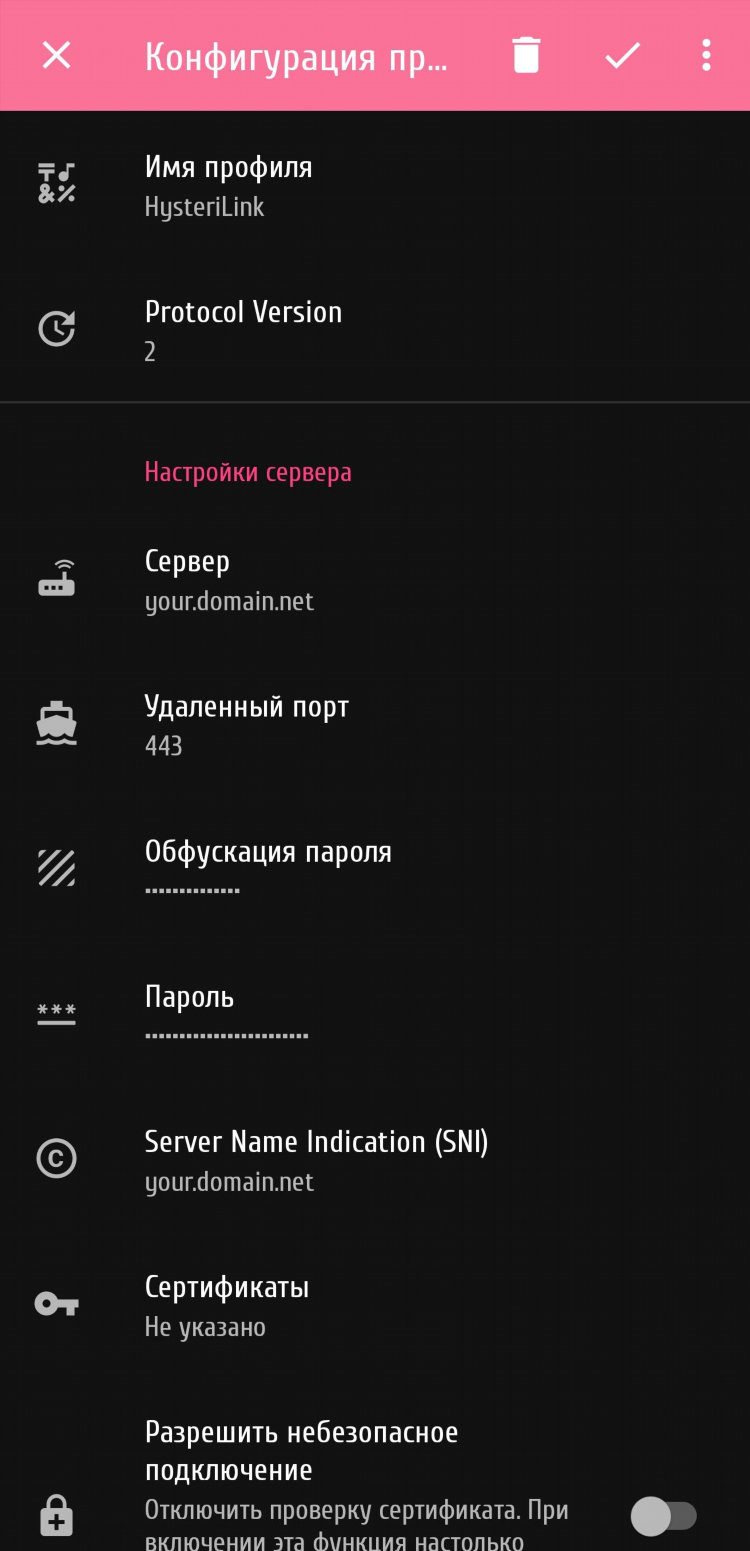

4. Создание профиля VPN с помощью PowerShell или Intune

Always On VPN может быть настроен через XML-конфигурацию с применением PowerShell или с помощью MDM-решений, таких как Intune.

Пример использования PowerShell

-

Создать XML-файл с параметрами подключения.

-

Импортировать профиль с помощью

Add-VpnConnectionиAdd-VpnConnectionRoute. -

Указать параметры автоподключения (

AlwaysOn,TrustedNetworkDetection,DnsSuffix).

Пример с использованием Intune

-

Создать профиль конфигурации устройства (Device Configuration Profile).

-

Выбрать платформу Windows 10 и выше.

-

Настроить VPN-профиль с параметрами Always On, EAP, Split Tunneling и DNS.

Дополнительные параметры конфигурации

-

Split tunneling: позволяет направлять только трафик, предназначенный для корпоративной сети, через VPN.

-

LockDown VPN: ограничивает сетевую активность только через VPN.

-

Trusted Network Detection: определяет наличие внутренней сети и отключает VPN при её наличии.

Тестирование и отладка Always On VPN

Рекомендуется использовать следующие инструменты:

-

rasdial — проверка подключения вручную.

-

Get-VpnConnection — просмотр конфигурации VPN.

-

Event Viewer — анализ журналов подключения.

-

Wireshark — трассировка сетевого трафика.

FAQ

Какой протокол наиболее надёжен для Always On VPN?

Наиболее рекомендуемый протокол — IKEv2, так как он обеспечивает высокую производительность и поддержку современных стандартов безопасности.

Можно ли настроить Always On VPN без Intune?

Да, настройка возможна с использованием PowerShell и групповых политик, без применения MDM-решений.

Поддерживается ли Always On VPN на устройствах не под управлением Windows?

Технология Always On VPN разработана преимущественно для Windows. На других платформах (например, macOS или Android) возможна настройка аналогичного поведения, но не в рамках штатной реализации Microsoft.

Можно ли использовать Always On VPN вместе с многокомпонентной аутентификацией (MFA)?

Да, возможно использовать Always On VPN совместно с решениями MFA через интеграцию NPS и Azure MFA Extension.

Как ограничить доступ к VPN по устройствам, а не по пользователям?

Для этого используется аутентификация по сертификатам, выданным конкретным устройствам, а также политики NPS с фильтрацией по имени устройства или SID.

Ошибка 87 bright vpn

Законы

Скачать впн с российским сервером

Геоблоки

Гугл плей vpn

IPhone

Удаление radmin vpn

Настройка

Впн хром бесплатно

Игры

Сафари впн

ОтзывыИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.