Настройка vpn debian

Настройка VPN на Debian

Настройка VPN на операционной системе Debian является важной задачей для обеспечения безопасности при работе в сети, а также для обхода блокировок и защиты конфиденциальных данных. В этой статье подробно рассматриваются шаги, которые необходимо выполнить для настройки VPN на Debian. В частности, будет рассмотрен процесс установки и настройки OpenVPN, одного из наиболее популярных и надежных решений для организации виртуальных частных сетей.

Установка OpenVPN на Debian

Для начала необходимо установить пакет OpenVPN на сервер Debian. Для этого используется стандартный пакетный менеджер APT.

-

Обновите список доступных пакетов с помощью команды:

sqlsudo apt update -

Установите OpenVPN:

nginxsudo apt install openvpn

После этого OpenVPN будет установлен и готов к дальнейшей настройке.

Конфигурация OpenVPN

Следующим шагом является настройка конфигурации OpenVPN. Для этого создаются необходимые ключи и сертификаты, которые обеспечат безопасное соединение.

-

Создайте директорию для хранения сертификатов и ключей:

bashsudo mkdir -p /etc/openvpn/easy-rsa cd /etc/openvpn/easy-rsa -

Установите утилиту Easy-RSA для упрощения создания ключей и сертификатов:

nginxsudo apt install easy-rsa -

Скопируйте исходные файлы конфигурации Easy-RSA в директорию:

swiftsudo cp -r /usr/share/easy-rsa/* /etc/openvpn/easy-rsa/ -

Перейдите в директорию Easy-RSA и создайте необходимые переменные:

bashcd /etc/openvpn/easy-rsa sudo nano varsВ этом файле необходимо указать параметры, такие как страна, провинция, город, организация и т. д. После редактирования сохраните файл и выйдите.

-

Теперь можно создать сертификаты и ключи с помощью следующей команды:

bashsudo ./easyrsa init-pki sudo ./easyrsa build-caДалее следует создать серверный сертификат и ключ:

pgsqlsudo ./easyrsa build-server-full server nopassТакже создаются ключи для клиента:

bashsudo ./easyrsa build-client-full client1 nopass -

После создания всех необходимых сертификатов и ключей нужно скопировать их в нужные директории:

swiftsudo cp /etc/openvpn/easy-rsa/pki/ca.crt /etc/openvpn/ sudo cp /etc/openvpn/easy-rsa/pki/private/server.key /etc/openvpn/ sudo cp /etc/openvpn/easy-rsa/pki/issued/server.crt /etc/openvpn/

Настройка конфигурации сервера OpenVPN

Следующий этап — это настройка конфигурационного файла сервера OpenVPN. В Debian уже имеется пример конфигурации, который можно использовать.

-

Скопируйте пример конфигурационного файла в директорию OpenVPN:

swiftsudo cp /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz /etc/openvpn/ -

Разархивируйте файл:

bashsudo gzip -d /etc/openvpn/server.conf.gz -

Отредактируйте файл конфигурации:

bashsudo nano /etc/openvpn/server.confВнесите необходимые изменения, такие как указание путей к сертификатам и ключам, например:

bashca /etc/openvpn/ca.crt cert /etc/openvpn/server.crt key /etc/openvpn/server.key -

Включите маршрутизацию и настройки безопасности, такие как шифрование и использование протоколов.

Запуск и проверка работы сервера

После завершения настройки конфигурационного файла необходимо запустить сервер OpenVPN и проверить его работу.

-

Запустите сервис OpenVPN:

sqlsudo systemctl start openvpn@server -

Чтобы убедиться, что сервер работает корректно, используйте команду для проверки статуса:

nginxsudo systemctl status openvpn@server -

Для автоматического запуска OpenVPN при загрузке системы выполните:

nginxsudo systemctl enable openvpn@server

Настройка клиента OpenVPN

Для подключения к серверу OpenVPN необходимо настроить клиентскую сторону. Пример настройки приведен ниже.

-

Установите OpenVPN на клиентскую машину:

nginxsudo apt install openvpn -

Скопируйте на клиентский компьютер файл конфигурации клиента и соответствующие сертификаты и ключи, созданные ранее.

-

Разместите файлы в директории

/etc/openvpn/на клиентской машине. -

Запустите клиентскую часть OpenVPN:

arduinosudo openvpn --config /etc/openvpn/client.conf

Настройка маршрутизации и брандмауэра

Для правильной работы VPN-соединения необходимо настроить маршрутизацию и брандмауэр.

-

Включите IP forwarding:

nginxsudo sysctl -w net.ipv4.ip_forward=1 -

Добавьте правило в iptables для маршрутизации трафика через VPN-интерфейс:

csssudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE -

Для сохранения изменений в iptables используйте:

matlabsudo apt install iptables-persistent

Проблемы и их решение

При настройке VPN на Debian могут возникнуть различные проблемы, такие как ошибки в конфигурации, проблемы с подключением клиентов или с маршрутизацией трафика.

-

Не удается подключиться к серверу: Проверьте правильность указанных сертификатов и ключей, а также настройки брандмауэра и IP forwarding.

-

Ошибка "VPN соединение не установлено": Убедитесь, что сервер OpenVPN запущен и настроены правильные порты на роутере.

-

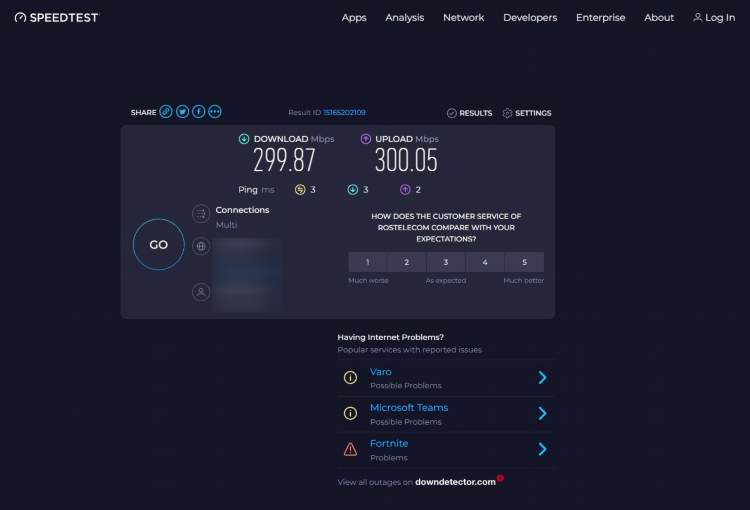

Проблемы с производительностью: Проверьте настройки шифрования и адаптируйте их в зависимости от мощности сервера.

FAQ

Как проверить, работает ли OpenVPN на Debian?

Для проверки работы сервера используйте команду:

nginxsudo systemctl status openvpn@server

Как подключиться к VPN-серверу на Debian?

Для подключения на клиентской машине выполните команду:

arduinosudo openvpn --config /etc/openvpn/client.conf

Что делать, если OpenVPN не запускается?

Проверьте конфигурацию сервера и клиента, а также журналы системы с помощью:

nginxsudo journalctl -u openvpn@server

Как настроить OpenVPN на Debian для нескольких пользователей?

Для каждого пользователя создайте отдельный сертификат с помощью Easy-RSA и настройте соответствующий конфигурационный файл на сервере и клиенте.

Тунельбир впн скачать

Устройства

Vpn ikev2 бесплатно серверы

Альтернативы

Эмулятор локальной сети radmin vpn

Смарт-ТВ

Как в опере установить впн

Геоблоки

Скачать впн россии бесплатно

IPhoneИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.