Vpn ключи

Что такое VPN ключи

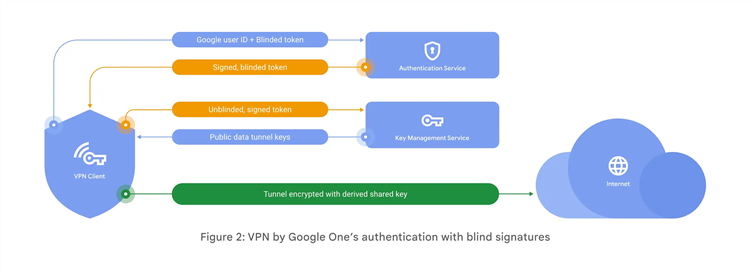

VPN ключи представляют собой криптографические элементы, необходимые для установления защищённого соединения между клиентским устройством и VPN-сервером. Они обеспечивают аутентификацию, шифрование и целостность передаваемых данных в виртуальных частных сетях (VPN). Применение ключей является стандартной практикой в протоколах безопасности, таких как OpenVPN, IKEv2/IPSec и WireGuard.

Принцип работы VPN ключей

Для установления VPN-соединения используются два основных типа ключей:

-

Публичный и приватный ключ (асимметричное шифрование) – применяются при первичном обмене данными и для аутентификации сторон.

-

Сессионные симметричные ключи – используются для последующего шифрования трафика в процессе соединения.

Аутентификация и обмен ключами происходит в соответствии с выбранным VPN-протоколом и политикой безопасности организации или провайдера.

Основные виды VPN ключей

Ключи OpenVPN

OpenVPN использует инфраструктуру открытых ключей (PKI), где:

-

CA (Certificate Authority) – выдает цифровые сертификаты.

-

Клиентский и серверный ключи – используются для проверки подлинности.

-

ta.key – ключ TLS-аутентификации для защиты от атак типа "man-in-the-middle".

Ключи IKEv2/IPSec

Этот протокол применяет:

-

Pre-Shared Key (PSK) – общий симметричный ключ, задаваемый вручную.

-

RSA или ECDSA – для обмена публичными ключами и цифровыми подписями.

-

IKE SA ключи – для установления защищённого канала управления.

Ключи WireGuard

WireGuard использует:

-

Публичный и приватный ключи Curve25519 – обязательные для всех узлов.

-

Pre-shared symmetric key (опционально) – повышает конфиденциальность.

Применение VPN ключей в корпоративной среде

VPN ключи широко применяются в бизнесе для:

-

Удалённого доступа сотрудников к внутренним ресурсам компании.

-

Обеспечения безопасной связи между филиалами через публичные сети.

-

Защиты конфиденциальной информации от внешних угроз.

Аутентификация на основе ключей исключает необходимость хранения паролей и уменьшает риск фишинговых атак.

Безопасность хранения и управления ключами

Надёжная защита ключей — критически важный аспект эксплуатации VPN:

-

Хранение в зашифрованных хранилищах (например, HSM, аппаратные токены).

-

Регулярная ротация ключей и отзыв скомпрометированных.

-

Разграничение доступа к ключам и логирование всех операций с ними.

Нарушение этих мер может привести к компрометации всей VPN-инфраструктуры.

Генерация VPN ключей

Процедура генерации зависит от выбранного протокола:

-

OpenVPN:

opensslилиeasyrsaдля создания PKI. -

IKEv2/IPSec: встроенные утилиты

strongSwanилиipsec. -

WireGuard:

wg genkeyиwg pubkey.

При генерации важно использовать алгоритмы, соответствующие современным стандартам безопасности.

Управление ключами через системы PKI

Для масштабных инфраструктур рекомендуется использовать централизованные PKI-системы:

-

Создание и подписание сертификатов с контролем срока действия.

-

Автоматическая ротация и отзыв ключей.

-

Аудит всех операций через журнал событий.

PKI минимизирует человеческий фактор и повышает управляемость VPN-ключей.

Часто задаваемые вопросы

Какие ключи необходимы для настройки OpenVPN?

Потребуются приватный и публичный ключи сервера, ключи и сертификаты клиентов, а также TLS-auth ключ (ta.key) для дополнительной защиты.

Какой метод аутентификации надёжнее: PSK или RSA?

RSA с использованием PKI обеспечивает более высокий уровень безопасности, чем статический Pre-Shared Key.

Можно ли использовать один ключ на нескольких устройствах?

Это не рекомендуется. Индивидуальные ключи для каждого устройства повышают контроль доступа и позволяют изолировать компрометированные соединения.

Как часто следует менять VPN ключи?

Рекомендуемый срок действия ключей – от 6 до 12 месяцев. Ключи должны ротацироваться автоматически или вручную при компрометации.

Где безопаснее хранить приватные ключи?

На аппаратных токенах или в зашифрованных контейнерах с ограниченным доступом. Важно исключить возможность их копирования.

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.