Настройка vpn на vps сервере

Настройка VPN на VPS сервере: пошаговое руководство

Что представляет собой настройка VPN на VPS сервере

Настройка VPN на VPS сервере — это процесс установки и конфигурирования программного обеспечения виртуальной частной сети на удалённой виртуальной машине. Целью является обеспечение защищённого доступа к интернету или локальной сети через зашифрованное соединение.

Выбор подходящего VPN-протокола

Для реализации VPN-сервера на VPS необходимо определиться с типом VPN-протокола. Наиболее распространённые:

-

OpenVPN — открытый протокол с высокой степенью шифрования.

-

WireGuard — современное решение, известное скоростью и простотой настройки.

-

IPSec — устойчивый к атакам протокол, используемый в корпоративной среде.

-

PPTP и L2TP — устаревшие протоколы с ограниченной безопасностью.

OpenVPN и WireGuard являются наиболее предпочтительными с точки зрения безопасности и производительности.

Установка и настройка OpenVPN на VPS

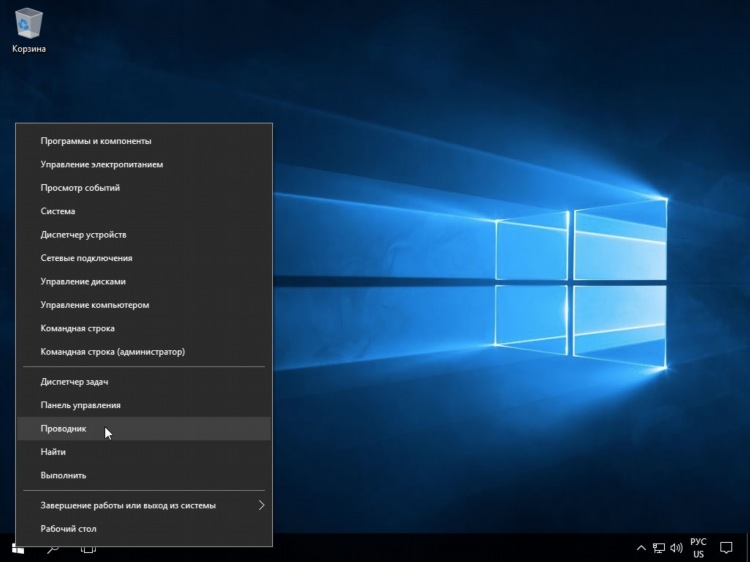

1. Подготовка сервера

Перед установкой необходимо:

-

Арендовать VPS с операционной системой Linux (например, Ubuntu 20.04).

-

Обновить систему:

sqlsudo apt update &&&& sudo apt upgrade -

Установить необходимые пакеты:

nginxsudo apt install curl wget ufw

2. Установка OpenVPN

Один из наиболее эффективных способов установки — использование скрипта установки:

bashwget https://git.io/vpn -O openvpn-install.sh chmod +x openvpn-install.sh sudo ./openvpn-install.sh

Скрипт предложит выбрать параметры конфигурации, включая протокол, порт и шифрование.

3. Создание VPN-пользователя

После установки необходимо создать профиль пользователя. Это делается через повторный запуск скрипта. По завершении будет сгенерирован файл .ovpn для подключения.

Настройка брандмауэра и маршрутизации

Для обеспечения корректной работы VPN необходимо:

-

Разрешить порт (по умолчанию 1194 UDP для OpenVPN):

bashsudo ufw allow 1194/udp -

Включить пересылку IP:

nginxsudo sysctl -w net.ipv4.ip_forward=1 -

Добавить соответствующие правила NAT в iptables:

nginxsudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

Настройка WireGuard на VPS

WireGuard требует минимального набора команд:

-

Установка:

nginxsudo apt install wireguard -

Генерация ключей:

bashumask 077 wg genkey | tee privatekey | wg pubkey > publickey -

Конфигурация файла /etc/wireguard/wg0.conf с указанием приватного ключа, адресов и порта.

-

Запуск интерфейса:

nginxsudo wg-quick up wg0

Проверка работы VPN

Проверка осуществляется следующими способами:

-

Сравнение IP-адреса до и после подключения.

-

Пинг через туннельный интерфейс.

-

Проверка маршрутов командой

ip route.

Безопасность и обслуживание

Для обеспечения безопасной работы VPN:

-

Использовать только актуальные протоколы.

-

Обновлять программное обеспечение.

-

Ограничивать доступ к конфигурационным файлам.

-

Периодически менять ключи доступа.

Преимущества настройки VPN на VPS сервере

-

Контроль конфиденциальности — отсутствует зависимость от сторонних провайдеров VPN.

-

Гибкость конфигурации — возможность выбора протоколов, портов, маршрутов.

-

Надёжность — VPS обычно располагается в дата-центрах с высокой доступностью.

FAQ

Что нужно для настройки VPN на VPS сервере?

Необходим арендованный VPS с публичным IP, доступ root или sudo, базовые знания работы с Linux и SSH.

Какой протокол выбрать для VPN-сервера?

Рекомендуется использовать OpenVPN или WireGuard, так как они обеспечивают высокий уровень безопасности и совместимы с большинством устройств.

Можно ли использовать один VPS для нескольких пользователей?

Да, возможно создание нескольких конфигурационных файлов для разных клиентов.

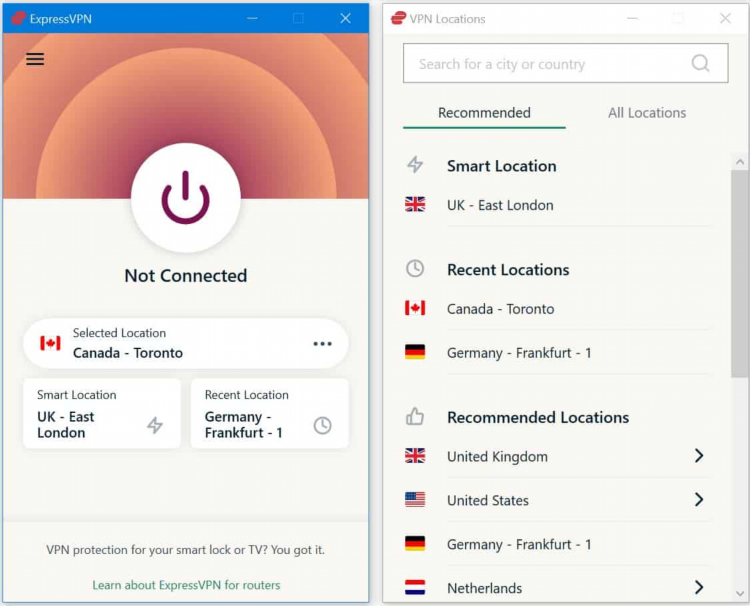

Как подключиться к VPN с устройства?

Используется соответствующее клиентское приложение (например, OpenVPN Connect), в которое импортируется .ovpn-файл или файл конфигурации WireGuard.

Насколько безопасна настройка VPN на VPS сервере?

При соблюдении стандартов безопасности (шифрование, обновления, защита ключей) уровень защиты соответствует корпоративным требованиям.

Панель управления vpn

Отзывы

Vpn быстрый

Стриминг

Бесплатные vpn без регистрации

Spotify

Как смотреть тик ток с впн

Туризм

В россии не работает впн

БлокировкиИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.