Впн для удаленного доступа

VPN для удаленного доступа: назначение, принципы работы и ключевые аспекты применения

Что такое VPN для удаленного доступа

VPN для удаленного доступа — это технология, обеспечивающая безопасное подключение пользователя к корпоративной сети через общедоступные или небезопасные каналы связи, такие как интернет. Протокол VPN создает зашифрованный туннель между удалённым устройством и внутренними ресурсами организации, минимизируя риски перехвата данных.

Преимущества использования VPN для удаленного доступа

-

Безопасность данных

Вся передаваемая информация шифруется с использованием криптографических алгоритмов (например, AES-256), что предотвращает перехват конфиденциальных данных. -

Доступ к внутренним ресурсам

Сотрудники получают доступ к файловым серверам, корпоративным CRM, почтовым системам и другим сервисам, как если бы находились в офисе. -

Снижение затрат

Использование VPN позволяет отказаться от аренды выделенных линий связи, что существенно снижает расходы на IT-инфраструктуру. -

Гибкость управления доступом

Администраторы могут централизованно управлять политиками безопасности, правами доступа и мониторингом активности пользователей.

Основные протоколы, используемые в VPN для удаленного доступа

-

PPTP (Point-to-Point Tunneling Protocol)

Устаревший протокол, не рекомендованный к использованию из-за уязвимостей. -

L2TP/IPsec (Layer 2 Tunneling Protocol)

Комбинирует функции туннелирования и шифрования, обеспечивает высокий уровень безопасности. -

OpenVPN

Открытый протокол, поддерживающий различные алгоритмы шифрования, широко применяется в корпоративной среде. -

IKEv2/IPsec

Поддерживает автоматическое восстановление соединения и высокую стабильность при мобильном доступе.

Ключевые элементы архитектуры VPN для удаленного доступа

-

VPN-клиент

Программное обеспечение, устанавливаемое на устройство пользователя для установления защищенного соединения. -

VPN-сервер

Устройство или служба, принимающая входящие VPN-соединения и обеспечивающая доступ к внутренней сети. -

Сертификация и аутентификация

Использование многофакторной аутентификации, цифровых сертификатов и токенов безопасности для подтверждения подлинности пользователей.

Типовые сценарии использования VPN для удаленного доступа

-

Работа сотрудников из дома или командировки.

-

Подключение филиалов и удалённых офисов к центральной сети.

-

Обеспечение безопасного доступа подрядчиков и внешних консультантов к необходимым ресурсам.

-

Защищённая передача данных между дата-центрами.

Требования к реализации VPN для удаленного доступа

-

Надежная идентификация пользователей

Необходимо реализовать двухфакторную или многофакторную аутентификацию (2FA/MFA). -

Журналирование и мониторинг

Ведение логов подключения и активности для аудита и быстрого реагирования на инциденты. -

Обновление и поддержка

Регулярное обновление программного обеспечения и оборудования для защиты от уязвимостей. -

Сегментация сети

Ограничение доступа пользователей только к необходимым сегментам сети на основе их ролей и полномочий.

Безопасность при использовании VPN для удаленного доступа

Для минимизации рисков при использовании VPN необходимо:

-

Использовать только проверенные провайдеры и программные решения.

-

Ограничивать доступ к VPN по IP, геолокации или времени суток.

-

Реализовать защиту от атак типа Man-in-the-Middle (MitM) и утечек DNS.

-

Проводить регулярные проверки конфигурации и тесты на проникновение.

Сравнение моделей доступа

| Параметр | VPN для удаленного доступа | VDI (виртуальный рабочий стол) | RDP (удалённый рабочий стол) |

|---|---|---|---|

| Шифрование | Да | Зависит от реализации | Ограниченное |

| Поддержка мобильности | Высокая | Средняя | Средняя |

| Требования к полосе канала | Умеренные | Высокие | Умеренные |

| Масштабируемость | Высокая | Средняя | Средняя |

FAQ по VPN для удаленного доступа

Вопрос 1: Является ли VPN полноценной защитой от киберугроз?

Нет. VPN обеспечивает шифрование и защиту передачи данных, но не заменяет антивирус, фаервол и другие элементы системы информационной безопасности.

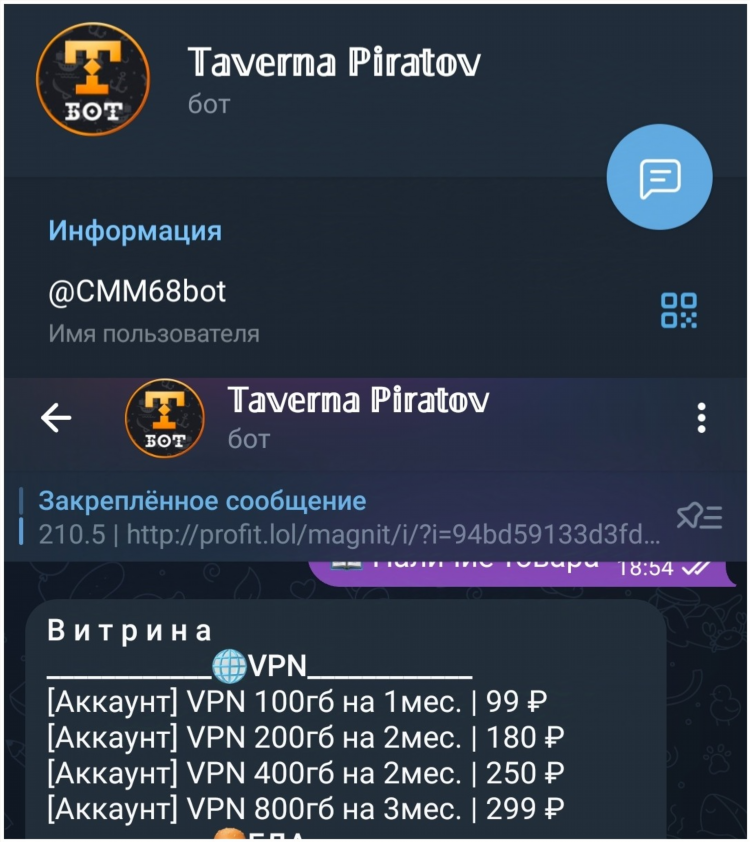

Вопрос 2: Можно ли использовать бесплатные VPN для удаленного доступа?

Использование бесплатных решений для корпоративных целей не рекомендуется из-за ограничений по функциональности, отсутствия гарантий безопасности и риска утечки данных.

Вопрос 3: Как обеспечить отказоустойчивость VPN?

Необходимо внедрить резервные серверы, балансировку нагрузки и системы автоматического переключения при сбоях основного узла.

Вопрос 4: Какие устройства поддерживают подключение к VPN?

Поддерживаются все основные платформы: Windows, macOS, Linux, iOS, Android, а также сетевые устройства и IoT-оборудование с соответствующей прошивкой.

Вопрос 5: Насколько сложно внедрить VPN в организации среднего размера?

Процесс не является критически сложным, но требует предварительного планирования архитектуры, выбора подходящего решения и настройки политик безопасности. Рекомендуется привлечение квалифицированных IT-специалистов.

Бесплатный vpn в опере

Обход

Впн скачать трешбоксе

Устройства

Впн для спотифай

Альтернативы

Bring vpn скачать

Смарт-ТВ

Самый лучший vpn для windows

ЗаконыИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.