Создать свой vpn сервер на windows

Как создать свой VPN сервер на Windows

Настройка собственного VPN сервера на базе Windows позволяет централизованно управлять удалённым доступом к корпоративной или домашней сети, обеспечивая безопасность передаваемых данных. Данный подход особенно актуален при необходимости соблюдения политик информационной безопасности и контроля доступа.

Требования для создания VPN сервера на Windows

Аппаратные и программные условия

Для настройки VPN сервера потребуется:

-

Операционная система Windows 10 Pro, Enterprise или Windows Server (2012 R2 и выше);

-

Постоянное подключение к интернету;

-

Статический IP-адрес или настройка DDNS;

-

Администраторский доступ к устройству;

-

Открытые порты на маршрутизаторе (по умолчанию PPTP — TCP 1723, GRE — протокол 47).

Роль удалённого доступа

В Windows VPN реализуется с использованием службы Routing and Remote Access Service (RRAS). Данная служба позволяет настроить как входящие VPN-подключения, так и маршрутизацию между сетями.

Настройка VPN сервера через RRAS

Шаг 1. Установка службы RRAS

-

Открыть «Диспетчер серверов» (в Windows Server) или «Панель управления» (в Windows 10).

-

Добавить роль «Remote Access».

-

При установке указать «DirectAccess и VPN (RAS)» в качестве службы.

-

Завершить установку и перезапустить систему при необходимости.

Шаг 2. Конфигурация сервера

-

Открыть оснастку Routing and Remote Access.

-

Выбрать имя сервера, кликнуть правой кнопкой мыши и выбрать «Настроить и включить маршрутизацию и удалённый доступ».

-

В мастере настройки выбрать опцию Custom configuration, затем — VPN access.

-

Завершить настройку и запустить службу.

Сетевые настройки и проброс портов

Открытие портов на маршрутизаторе

Для подключения клиентов потребуется пробросить соответствующие порты:

-

PPTP: TCP 1723;

-

L2TP/IPSec: UDP 500, UDP 1701, UDP 4500;

-

SSTP: TCP 443.

Эти порты необходимо открыть в настройках NAT или firewall.

Назначение IP-адресов клиентам

В параметрах RRAS следует указать пул IP-адресов, которые будут выдаваться VPN-клиентам. Этот диапазон должен не пересекаться с локальной подсетью.

Создание пользователей и управление доступом

Для обеспечения контроля доступа создаются учётные записи в Локальных пользователях и группах или в Active Directory (в случае Windows Server). Необходимо:

-

Создать нового пользователя;

-

Назначить разрешения на подключение к VPN через вкладку «Dial-in» (доступ по RAS).

Подключение клиентов к VPN серверу

На клиентском устройстве необходимо:

-

Перейти в настройки сети.

-

Добавить новое VPN-подключение.

-

Указать IP-адрес сервера и тип туннелирования (например, PPTP).

-

Ввести учётные данные, созданные на сервере.

Безопасность VPN сервера на Windows

Для повышения безопасности рекомендуется:

-

Использовать SSTP или L2TP с сертификатами;

-

Ограничить доступ по IP;

-

Включить двухфакторную аутентификацию (если поддерживается);

-

Настроить журналирование подключений и событий безопасности.

Преимущества и ограничения собственного VPN сервера

Преимущества:

-

Полный контроль над инфраструктурой;

-

Отсутствие зависимости от сторонних сервисов;

-

Гибкая настройка маршрутизации и политик.

Ограничения:

-

Требуется техническая компетенция для администрирования;

-

Необходимость регулярного обновления и мониторинга;

-

Ограниченные возможности масштабирования в сравнении с облачными решениями.

FAQ

Какой тип VPN рекомендуется использовать на Windows сервере?

Рекомендуется использовать SSTP или L2TP/IPSec, так как они обеспечивают более высокий уровень безопасности по сравнению с PPTP.

Можно ли создать свой VPN сервер на Windows без использования RRAS?

Да, возможно использование стороннего программного обеспечения, однако RRAS является встроенным и официально поддерживаемым решением от Microsoft.

Как обеспечить работу VPN при динамическом IP?

В этом случае можно использовать службу динамического DNS (DDNS), которая позволяет привязать доменное имя к текущему IP-адресу.

Можно ли настроить логирование подключений?

Да, RRAS поддерживает журналирование подключений, включая дату, время, IP-адреса и учётные записи.

Поддерживает ли Windows Server множественные одновременные VPN-подключения?

Да, Windows Server поддерживает многопользовательские подключения, при условии соответствующей лицензии и конфигурации.

Vpn super скачать премиум

Скорость

Виндскрайб впн скачать

Тесты

Опера впн на пк

Устройства

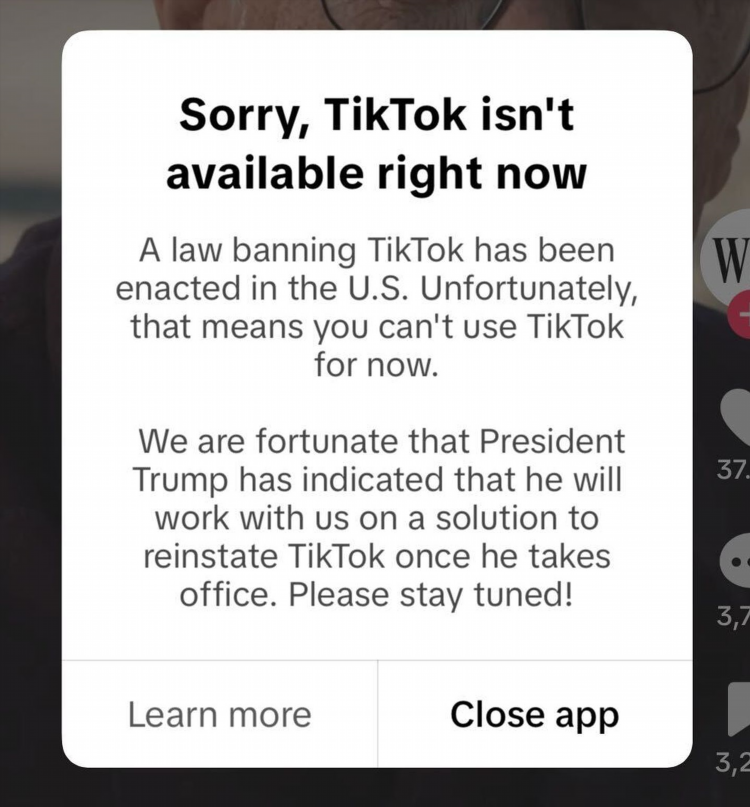

Тик ток работает с впн

Альтернативы

Чем помогает впн

Смарт-ТВИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.