Микротик настройка впн

Микротик настройка ВПН: пошаговое руководство

Настройка VPN на маршрутизаторах MikroTik позволяет обеспечить безопасное подключение удалённых пользователей и филиалов к корпоративной сети. Устройства MikroTik поддерживают различные типы VPN-протоколов, включая PPTP, L2TP/IPSec, SSTP и OpenVPN. Корректная настройка зависит от выбранного протокола и конкретных требований к безопасности и совместимости.

Выбор VPN-протокола для MikroTik

Перед началом настройки необходимо определить подходящий протокол:

-

PPTP — простой в настройке, но устаревший и уязвимый.

-

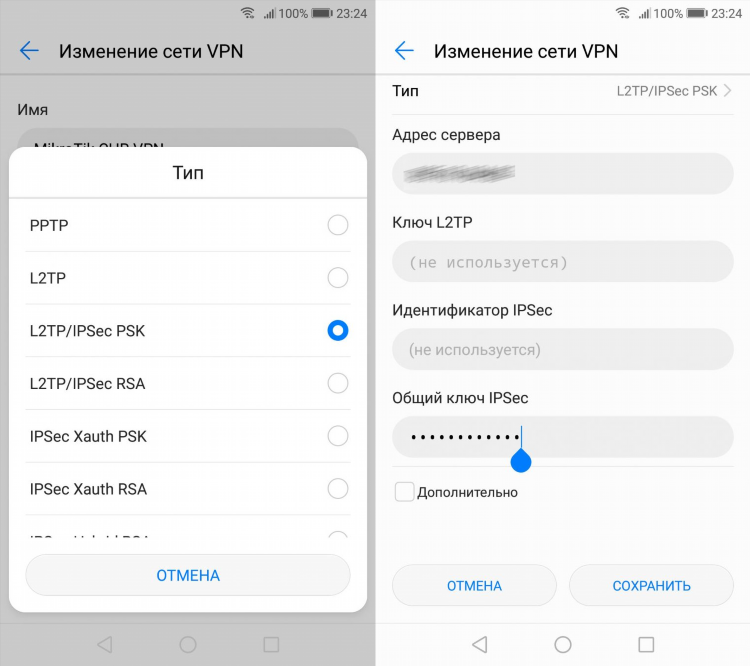

L2TP/IPSec — оптимальный вариант по соотношению безопасности и совместимости.

-

SSTP — подходит для обхода блокировок и использования в сетях с ограничениями.

-

OpenVPN — обеспечивает высокий уровень безопасности, но требует более сложной настройки.

MikroTik настройка ВПН через L2TP/IPSec

Этап 1. Настройка L2TP-сервера

-

Войти в Winbox или WebFig.

-

Перейти в меню PPP → вкладка "Interface".

-

Нажать "L2TP Server" → Enable.

-

Перейти в меню "Secrets" и добавить нового пользователя:

-

Name: имя пользователя.

-

Password: пароль.

-

Service: l2tp.

-

Profile: default-encryption.

-

Этап 2. Настройка IPSec

-

Перейти в меню IP → IPSec → "Proposals":

-

Проверить, что включены алгоритмы: aes-256, sha1.

-

-

Перейти в IP → IPSec → "Peers":

-

Address: 0.0.0.0/0.

-

Auth Method: pre shared key.

-

Secret: общий ключ.

-

-

Перейти в IP → IPSec → "Identities":

-

Указать тот же общий ключ и выбрать соответствующий профиль.

-

Этап 3. Настройка брандмауэра и NAT

-

Убедиться, что L2TP-порт (1701), IPSec (500, 4500, ESP) разрешены в разделе IP → Firewall → "Filter Rules".

-

Проверить наличие правил NAT для маскарадинга.

MikroTik настройка ВПН через SSTP

-

Создать SSL-сертификаты или загрузить готовые.

-

Включить SSTP-сервер в PPP → SSTP Server → Enable.

-

Указать путь к сертификату, выбрать порт и параметры шифрования.

-

Создать пользователей в разделе "Secrets", указав service: sstp.

-

Проверить доступность TCP-порта 443 на внешнем интерфейсе маршрутизатора.

Настройка клиентского подключения на MikroTik

Для организации соединения между двумя маршрутизаторами:

-

На клиентском MikroTik добавить VPN-интерфейс:

-

PPP → Interface → Add → L2TP Client или SSTP Client.

-

Указать адрес сервера, логин, пароль и общий ключ (если используется IPSec).

-

-

Включить маршрут к удалённой подсети через VPN-интерфейс.

-

Настроить правила NAT и Firewall при необходимости.

Рекомендации по безопасности

-

Использовать надёжные пароли и общий ключ не короче 20 символов.

-

Ограничить доступ к VPN по IP-адресам.

-

Использовать сертификаты при работе с SSTP и OpenVPN.

-

Регулярно обновлять прошивку маршрутизатора.

Частые ошибки при настройке

-

Отсутствие NAT-маскарадинга для VPN-подключений.

-

Неверно указанный адрес сервера или общий ключ.

-

Блокировка необходимых портов брандмауэром.

-

Конфликт IP-адресов между основной и удалённой сетями.

FAQ

Какой тип VPN выбрать для MikroTik в корпоративной сети?

L2TP/IPSec является предпочтительным вариантом из-за баланса между безопасностью и совместимостью.

Можно ли использовать OpenVPN на MikroTik?

Да, но OpenVPN поддерживается только в режиме TCP и требует настройки SSL-сертификатов.

Какие порты нужно открыть для L2TP/IPSec?

UDP 500, UDP 1701, UDP 4500 и ESP (протокол 50).

Как проверить, что VPN-соединение установлено?

Во вкладке PPP → Active Connections отображаются активные соединения. Также можно использовать лог MikroTik для диагностики.

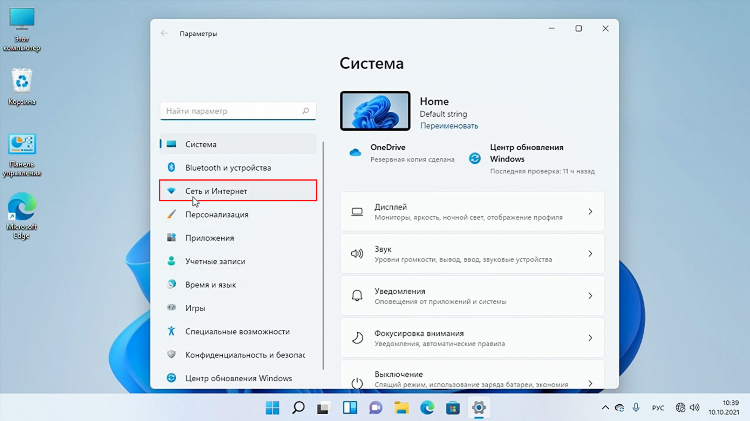

Поддерживает ли MikroTik VPN-клиентов Windows и Android?

Да, L2TP/IPSec и SSTP поддерживаются нативно в Windows, Android и других популярных ОС.

Vpn австралия

Геоблоки

Поменять vpn

IPhone

Впн yandex browser

Настройка

Chalk outline перевод

Отзывы

Фри впн опера

СтримингИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.