Настройка vpn mikrotik l2tp ipsec

Настройка VPN MikroTik L2TP/IPsec

Настройка VPN MikroTik L2TP/IPsec позволяет обеспечить безопасное соединение удалённых пользователей с корпоративной сетью через зашифрованный туннель. Этот протокол является одним из наиболее надёжных решений для организации удалённого доступа, соответствующего современным требованиям к безопасности и совместимости с различными операционными системами.

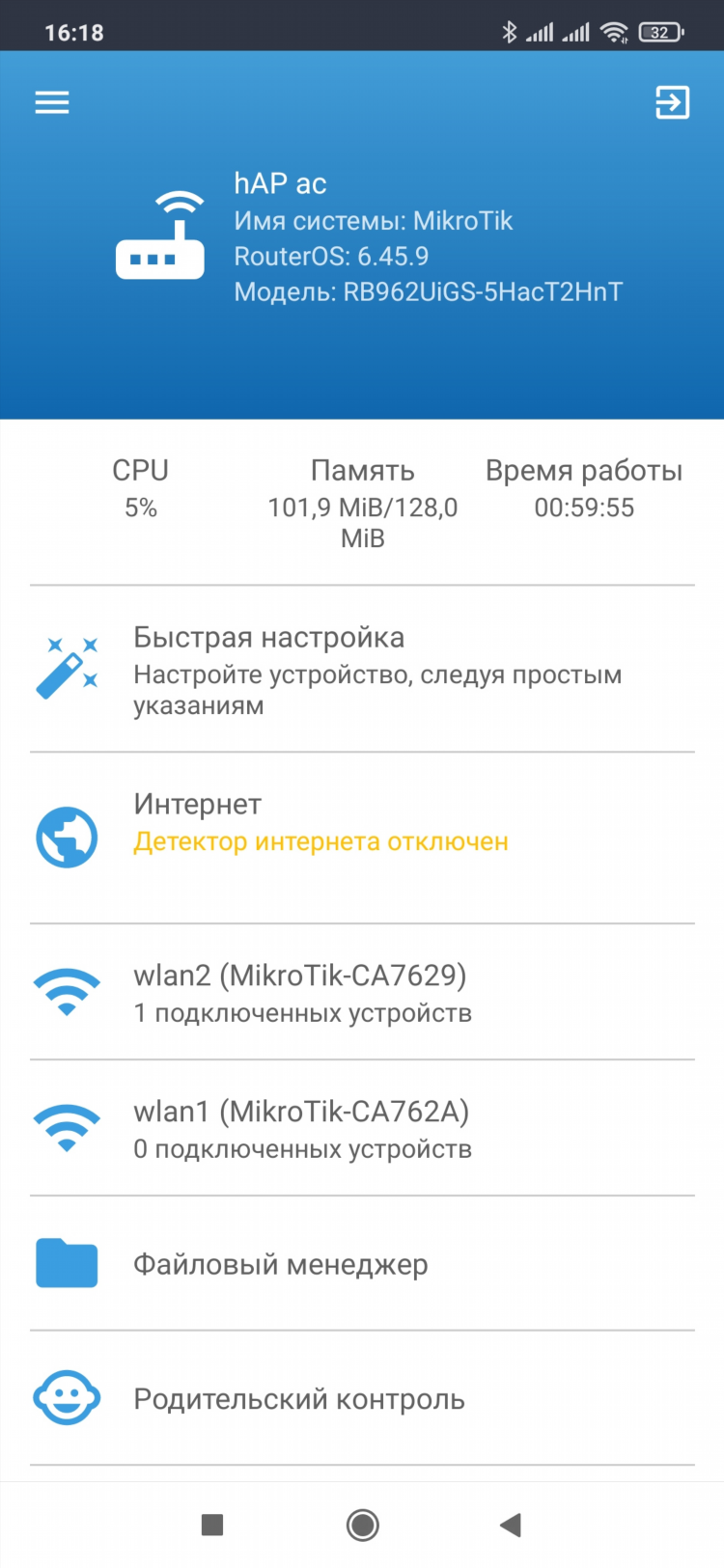

Подготовка к настройке VPN MikroTik L2TP/IPsec

Перед началом настройки необходимо выполнить базовую конфигурацию маршрутизатора MikroTik:

-

Обновить прошивку до актуальной версии RouterOS.

-

Настроить доступ к маршрутизатору через Winbox или WebFig.

-

Убедиться, что устройство имеет статический внешний IP-адрес.

-

Проверить корректную работу NAT и наличие разрешающих правил для входящих соединений.

Этапы настройки L2TP/IPsec на MikroTik

Шаг 1. Настройка IP-адресов и пулов

-

Создать пул IP-адресов для удалённых клиентов:

-

IP → Pool → Add

-

Name: l2tp-pool

-

Addresses: 192.168.88.10-192.168.88.20

-

-

Указать DNS-серверы и маршруты при необходимости:

-

IP → DNS → Servers

-

IP → Routes для настройки статических маршрутов.

-

Шаг 2. Создание L2TP-сервера

-

PPP → Interface → L2TP Server → Enable

-

Настроить параметры:

-

Default Profile: default-encryption

-

Use IPsec: yes

-

IPsec Secret: надежный_ключ

-

Allow: pap, chap, mschap1, mschap2

-

Шаг 3. Создание PPP-профиля

-

PPP → Profiles → Add

-

Name: l2tp-profile

-

Local Address: 192.168.88.1

-

Remote Address: l2tp-pool

-

DNS Server: 8.8.8.8

-

Use Encryption: required

Шаг 4. Добавление пользователей

-

PPP → Secrets → Add

-

Name: username

-

Password: надежный_пароль

-

Service: l2tp

-

Profile: l2tp-profile

Шаг 5. Настройка IPsec

-

IP → IPsec → Proposals → default → Убедиться, что используются следующие алгоритмы:

-

Auth Algorithms: sha1

-

Encr. Algorithms: aes-128 cbc

-

PFS Group: none

-

-

IP → Firewall → NAT → Исключить VPN-трафик из NAT:

-

Chain: srcnat

-

Src. Address: 192.168.88.0/24

-

Dst. Address: 192.168.88.0/24

-

Action: accept

-

-

Разрешить трафик IPsec:

-

Protocol: 50 (ESP)

-

UDP Ports: 500, 1701, 4500

-

Проверка и отладка соединения

Для контроля работы соединения используются команды:

-

/log print— проверка логов. -

/interface l2tp-server print— отображение статуса сервера. -

/ppp active print— просмотр подключенных клиентов.

Рекомендации по безопасности

-

Использовать сложные пароли и IPsec секрет.

-

Отключить неиспользуемые протоколы аутентификации.

-

Ограничить доступ по IP-адресу через firewall.

-

Постоянно обновлять RouterOS до последней версии.

FAQ

Какие порты необходимо открыть для работы L2TP/IPsec?

Для корректной работы требуется разрешить UDP 500, 1701 и 4500, а также протокол ESP (IP Protocol 50).

Можно ли использовать динамический IP-адрес на MikroTik?

Рекомендуется использовать статический внешний IP-адрес, так как IPsec может некорректно работать с динамическими адресами.

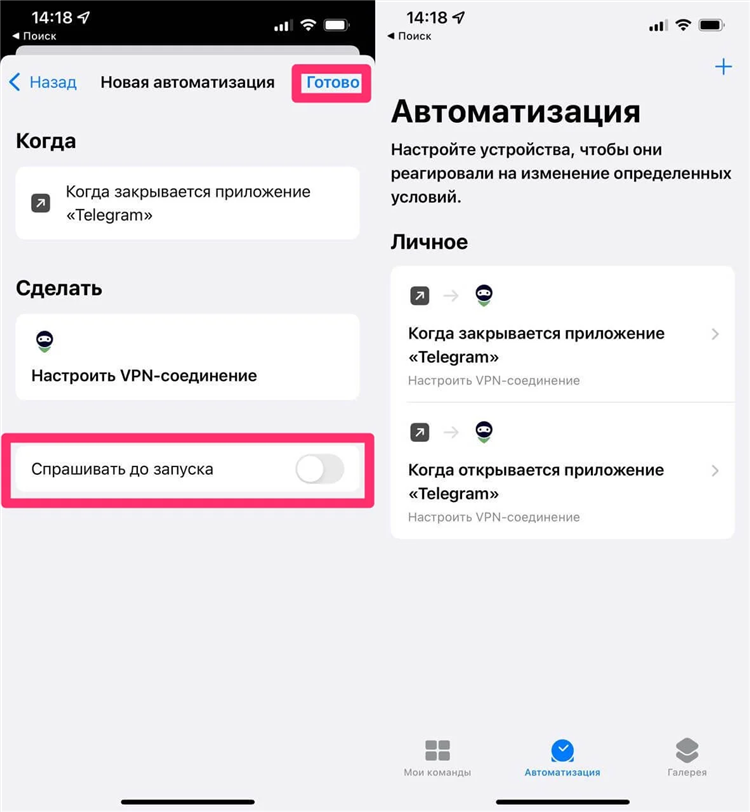

Совместим ли L2TP/IPsec на MikroTik с Windows и macOS?

Да, протокол L2TP/IPsec поддерживается стандартными средствами Windows, macOS, iOS и Android.

Что делать, если подключение не устанавливается?

Следует проверить логи маршрутизатора, наличие открытых портов, правильность IPsec-секрета и аутентификационных данных.

Какие алгоритмы шифрования рекомендуются?

Рекомендуется использовать AES-128 или AES-256 с SHA1 или SHA256 для обеспечения надёжной защиты данных.

Radmin vpn на мак

Геоблоки

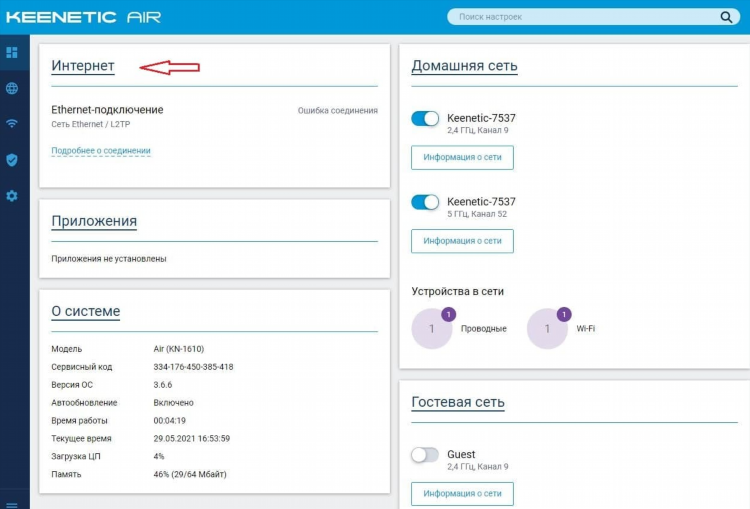

Настройка vpn keenetic start

Настройка

Скачать бесплатный vpn для мак

СтримингИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.