Впн wireguard как настроить

ВПН WireGuard: как настроить

WireGuard — это современный VPN-протокол, ориентированный на высокую производительность, безопасность и простоту настройки. Он используется для создания зашифрованных соединений между устройствами через недоверенные сети, включая интернет. В данной статье рассмотрены общие этапы настройки VPN WireGuard на различных платформах с учётом корпоративных и индивидуальных сценариев.

Преимущества WireGuard

-

Минималистичная архитектура: состоит из примерно 4000 строк кода, что упрощает аудит и снижает вероятность уязвимостей.

-

Высокая производительность: использование современных криптографических примитивов и реализация в ядре Linux обеспечивают низкую задержку и высокую пропускную способность.

-

Кроссплатформенность: поддержка Linux, Windows, macOS, Android, iOS, а также встраиваемых систем.

ВПН WireGuard: как настроить на сервере Linux

Для настройки сервера WireGuard на Linux необходимо выполнить следующие шаги:

-

Установка WireGuard:

-

На системах с

apt:sudo apt install wireguard -

На системах с

dnf:sudo dnf install wireguard-tools

-

-

Создание ключей:

-

Генерация приватного и публичного ключей:

bashumask 077 wg genkey | tee privatekey | wg pubkey > publickey

-

-

Конфигурация интерфейса:

-

Создание файла

/etc/wireguard/wg0.conf:ini[Interface] PrivateKey =

-

-

Настройка iptables и маршрутизации:

-

Разрешение пересылки IP:

bashecho "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p -

Конфигурация NAT:

cssiptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

-

-

Запуск сервиса:

-

sudo systemctl enable wg-quick@wg0 -

sudo systemctl start wg-quick@wg0

-

Настройка клиента WireGuard

Для подключения клиента необходимо выполнить аналогичные действия по генерации ключей и созданию конфигурационного файла.

Пример конфигурации клиента:

ini[Interface] PrivateKey =Address = 10.0.0.2/24 [Peer] PublicKey = Endpoint = : 51820 AllowedIPs = 0.0.0.0/0 PersistentKeepalive = 25

ВПН WireGuard: как настроить на Windows

-

Загрузка и установка официального клиента WireGuard с сайта wireguard.com.

-

Создание нового туннеля с помощью GUI.

-

Ввод конфигурации, аналогичной Linux-клиенту.

-

Подключение к серверу путём активации туннеля.

Безопасность и лучшие практики

-

Минимизация доверия: каждый узел WireGuard использует уникальные ключи, отсутствует централизованная авторизация.

-

Регулярная ротация ключей: рекомендуется периодически обновлять ключи шифрования.

-

Ограничение IP-адресов в AllowedIPs: важно указывать только необходимые маршруты для ограничения доступа.

Масштабирование и мультиклиентская архитектура

WireGuard поддерживает множественные соединения на одном интерфейсе. Для добавления клиентов:

-

Создаются отдельные ключи и IP-адреса.

-

В файл конфигурации сервера добавляются блоки [Peer] с соответствующими параметрами.

-

Пример для второго клиента:

ini[Peer] PublicKey =

FAQ

Какие порты использует WireGuard?

WireGuard по умолчанию использует UDP-порт 51820, но может быть настроен на любой другой порт.

Можно ли использовать WireGuard на мобильных устройствах?

Да, доступны официальные приложения для Android и iOS с поддержкой QR-кодов для быстрой настройки.

Насколько безопасен WireGuard по сравнению с OpenVPN?

WireGuard использует современные криптографические алгоритмы (ChaCha20, Poly1305, Curve25519), считается безопаснее и эффективнее OpenVPN при правильной настройке.

Как ограничить доступ клиентов внутри VPN-сети?

Ограничения задаются через параметр AllowedIPs, а также средствами файрвола и маршрутизации на сервере.

Поддерживает ли WireGuard протокол IPv6?

Да, поддержка IPv6 реализована полностью и может быть использована наряду с IPv4.

Заключение

Правильная настройка WireGuard обеспечивает безопасное и производительное VPN-соединение. Соблюдение технических рекомендаций и принципов безопасности является необходимым условием для защиты сетевого трафика.

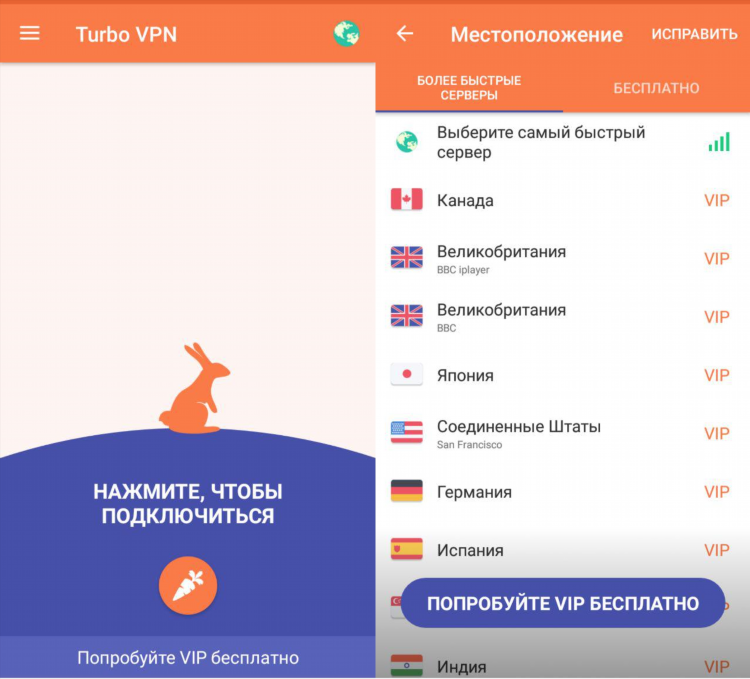

Vpn turbo скачать

IPhone

Лучшие бесплатные впн для андроид

Настройка

Впн и вай фай

Spotify

Vpn платный или бесплатный

ТуризмИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.