Опен впн конфигурации

Опен ВПН конфигурации: Основные принципы и настройка

Опен ВПН (OpenVPN) является одним из самых популярных и безопасных решений для создания виртуальных частных сетей (VPN). Этот инструмент с открытым исходным кодом предоставляет пользователям возможность защищённо передавать данные через интернет, скрывая их реальный IP-адрес и обеспечивая анонимность. В данной статье рассматриваются основные принципы настройки и конфигурации OpenVPN.

Важность корректной конфигурации OpenVPN

Для эффективной работы OpenVPN необходима правильная настройка. Ошибки в конфигурации могут привести к утечкам данных, снижению скорости соединения или даже полному выходу из строя VPN-соединения. Конфигурационные файлы OpenVPN имеют свою структуру и набор параметров, которые должны быть правильно настроены в зависимости от типа использования сети и уровня безопасности.

Основные компоненты конфигурации OpenVPN

Конфигурация OpenVPN включает несколько ключевых элементов, которые отвечают за безопасность, производительность и стабильность работы сети. Рассмотрим основные из них:

Сертификаты и ключи

OpenVPN использует технологию SSL/TLS для шифрования данных. Для этого требуется создание пары сертификатов: один для клиента и один для сервера. Сертификаты обеспечивают безопасную аутентификацию и передачу данных. Конфигурационные файлы должны указывать пути к этим сертификатам и ключам.

Протоколы и порты

OpenVPN поддерживает два основных протокола: UDP и TCP. Протокол UDP часто используется для соединений, где важна скорость (например, для видеоконференций или потокового видео), тогда как TCP применяется, когда критична стабильность соединения. Для правильной работы нужно указать порт, через который будет осуществляться соединение. Обычно используется порт 1194, но его можно настроить в конфигурации.

Шифрование

OpenVPN поддерживает различные алгоритмы шифрования, такие как AES, Blowfish, Camellia и другие. Важно выбрать подходящий алгоритм в зависимости от требуемого уровня безопасности и производительности. AES является наиболее рекомендуемым, так как он предоставляет оптимальный баланс между скоростью и надёжностью.

Клиентская и серверная конфигурации

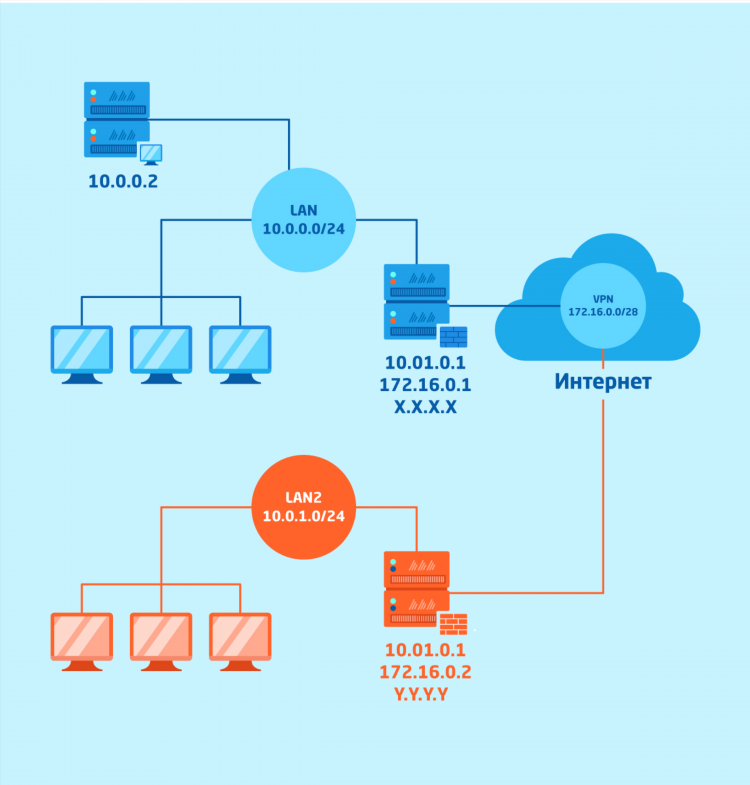

Для функционирования OpenVPN необходима как серверная, так и клиентская конфигурация. Серверная конфигурация отвечает за обработку запросов от клиентов и управление подключениями. В свою очередь, клиентская конфигурация определяет, как клиент будет подключаться к серверу, а также какие параметры безопасности будут использоваться.

Структура конфигурационных файлов

Конфигурационные файлы OpenVPN могут быть разделены на серверные и клиентские, каждый из которых имеет свою структуру и обязательные параметры.

Серверный конфигурационный файл

В серверной конфигурации должны быть указаны следующие параметры:

-

port: Порт, на котором будет работать сервер OpenVPN. -

proto: Протокол (UDP или TCP). -

dev: Устройство виртуальной сети (например, tun0). -

ca,cert,key: Пути к сертификатам и ключам. -

server: Сеть, которую будет использовать VPN. -

push: Параметры, которые сервер отправляет клиенту (например, маршруты или DNS-серверы).

Пример серверной конфигурации:

port 1194 proto udp dev tun ca ca.crt cert server.crt key server.key server 10.8.0.0 255.255.255.0 push "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 8.8.8.8"

Клиентский конфигурационный файл

В клиентской конфигурации необходимо указать параметры, соответствующие серверу. К основным параметрам можно отнести:

-

client: Указывает, что это клиентская конфигурация. -

dev: Устройство для VPN-соединения. -

remote: IP-адрес или домен сервера. -

ca,cert,key: Пути к сертификатам и ключам. -

route: Добавление маршрутов для доступа к сети через VPN.

Пример клиентской конфигурации:

client dev tun proto udp remote vpn.example.com 1194 ca ca.crt cert client.crt key client.key

Дополнительные параметры безопасности

Кроме основных параметров, важно обратить внимание на настройки, касающиеся безопасности:

-

TLS-authentication: Защищает от атак типа DoS и других видов вмешательства в сеть.

-

Comp-lzo: Включение сжатия данных для повышения производительности.

-

Auth: Определяет алгоритм хэширования, который будет использоваться для проверки целостности данных.

Пример конфигурации с TLS-аутификацией:

tls-auth ta.key 0 cipher AES-256-CBC auth SHA256

Ошибки и их решение при настройке OpenVPN

Некоторые ошибки, которые могут возникнуть при настройке OpenVPN:

-

Ошибка соединения: Неправильный адрес сервера или порт. Убедитесь, что сервер доступен по указанному адресу и порту.

-

Ошибка аутентификации: Ошибки в сертификатах или ключах. Проверьте правильность путей и наличие файлов.

-

Проблемы с маршрутизацией: Некорректно настроенные маршруты могут привести к потере соединения с сетью. Убедитесь, что параметры маршрутизации правильно прописаны как на сервере, так и на клиенте.

Часто задаваемые вопросы (FAQ)

Что делать, если соединение с сервером не устанавливается?

Проверьте правильность настроек порта и протокола, а также убедитесь, что файрволлы не блокируют нужные порты. Также важно убедиться в корректности сертификатов и ключей.

Как выбрать оптимальный алгоритм шифрования для OpenVPN?

Для большинства пользователей рекомендуется использовать AES-256-CBC, так как этот алгоритм является наиболее безопасным и поддерживаемым большинством платформ.

Можно ли использовать OpenVPN без сертификатов?

Нет, OpenVPN использует сертификаты для обеспечения безопасности соединений, и их обязательность не исключается.

Как улучшить производительность OpenVPN?

Для улучшения производительности можно использовать протокол UDP, включить сжатие с помощью параметра comp-lzo и выбрать более быстрые алгоритмы шифрования, например, AES-128-CBC.

Заключение

Корректная настройка OpenVPN конфигурации является ключевым моментом для обеспечения безопасности и стабильности работы сети. Правильное использование сертификатов, выбор протокола и шифрования, а также грамотная маршрутизация помогут избежать большинства распространённых ошибок и проблем, связанных с использованием OpenVPN.

Купить vpn для пк

IPhone

Впн оаэ бесплатный

Игры

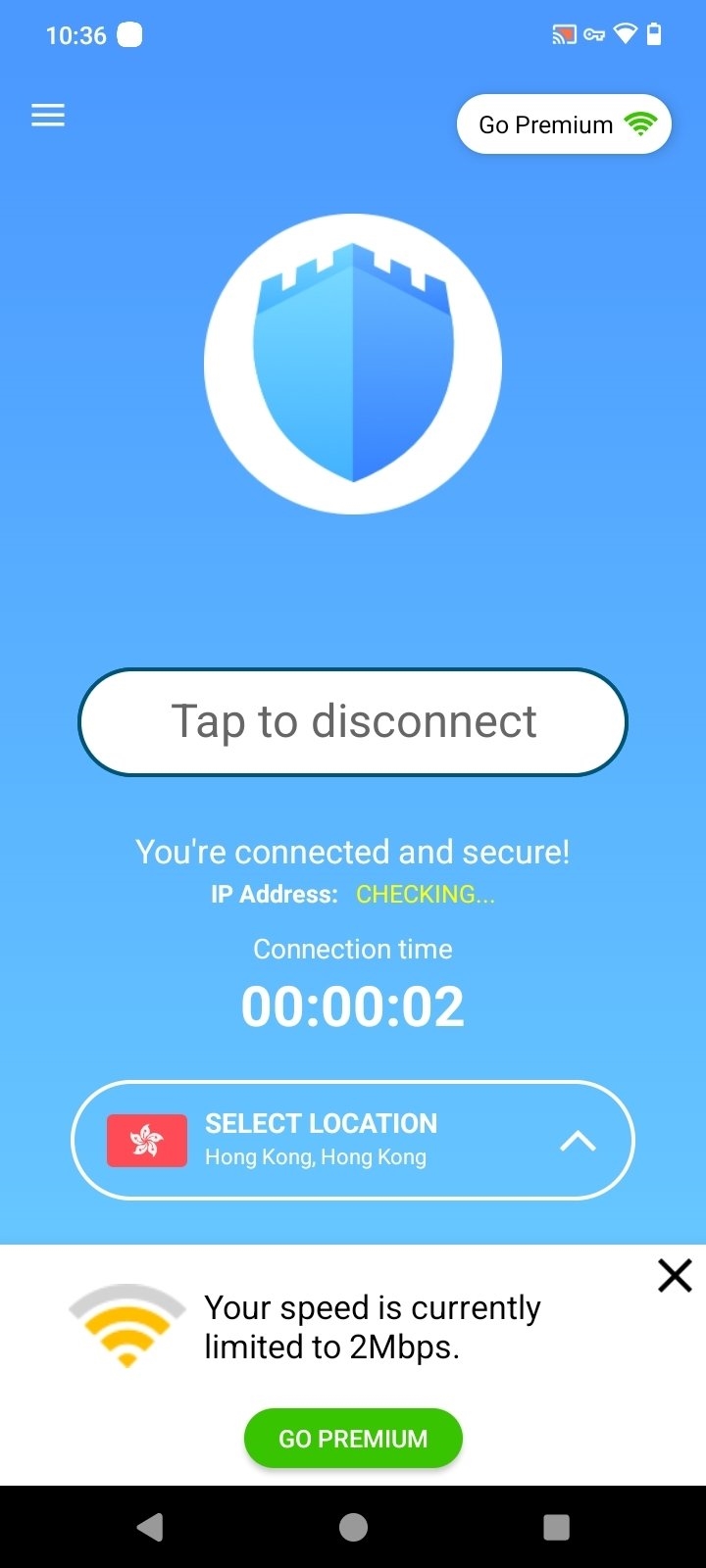

Sky впн скачать

Стриминг

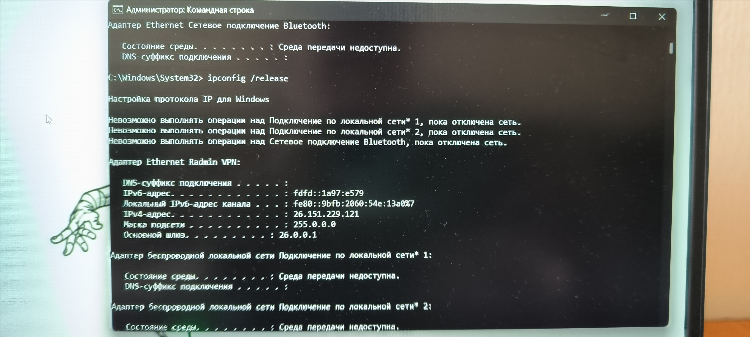

Прокси для радмин впн

SpotifyИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.