Настройка vpn на vps

Настройка VPN на VPS: пошаговое руководство

Что представляет собой настройка VPN на VPS

Настройка VPN на VPS — это процесс развертывания виртуальной частной сети (VPN) на виртуальном выделенном сервере (VPS), обеспечивающий защищённый канал передачи данных между клиентом и удалённым сервером. Данный подход используется для повышения конфиденциальности, обхода блокировок и обеспечения безопасного доступа к корпоративным или личным ресурсам.

Требования для настройки VPN на VPS

Перед началом настройки необходимо подготовить следующие компоненты:

-

Активный VPS с установленной операционной системой (чаще всего используется Ubuntu, Debian или CentOS).

-

Доступ root или административные права к серверу.

-

Статический IP-адрес VPS (желательно, но не обязательно).

-

Клиентское VPN-приложение на конечных устройствах для подключения к серверу.

Выбор протокола VPN

Для настройки VPN на VPS используются различные протоколы. Наиболее распространённые:

-

OpenVPN — надёжный, с открытым исходным кодом, широко поддерживаемый.

-

WireGuard — современный и высокопроизводительный, обеспечивает простую конфигурацию.

-

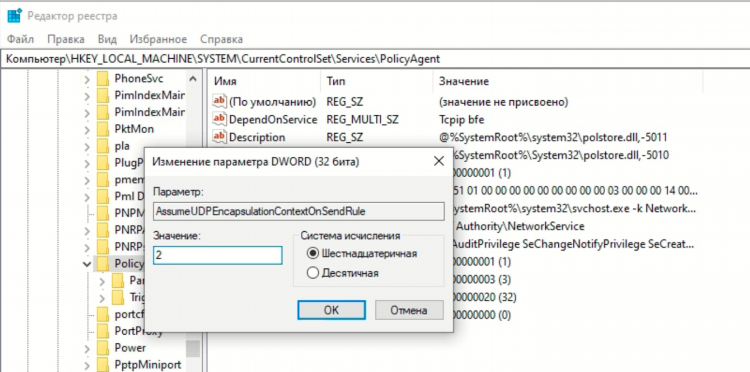

IPSec / L2TP — используется в корпоративных средах, совместим со многими ОС.

-

PPTP — устаревший, менее безопасный, применяется только при необходимости совместимости.

Настройка OpenVPN на VPS

Установка OpenVPN и необходимых компонентов

-

Обновить пакеты системы:

sqlapt update &&&& apt upgrade -

Установить OpenVPN и Easy-RSA:

nginxapt install openvpn easy-rsa

Генерация ключей и сертификатов

-

Инициализировать PKI и создать CA:

bashmake-cadir ~/openvpn-ca cd ~/openvpn-ca ./easyrsa init-pki ./easyrsa build-ca -

Создать ключи сервера и клиента, а также DH-параметры.

Конфигурация сервера и запуск

-

Настроить

server.conf, указав протокол, порты, маршруты и пути к ключам. -

Запустить OpenVPN и проверить статус службы:

pgsqlsystemctl start openvpn@server systemctl enable openvpn@server

Настройка WireGuard на VPS

Установка WireGuard

-

Установить WireGuard:

nginxapt install wireguard

Создание ключей и настройка интерфейса

-

Сгенерировать ключи:

bashwg genkey | tee privatekey | wg pubkey > publickey -

Создать конфигурационный файл

/etc/wireguard/wg0.conf, указав IP-адреса, порты, ключи и правила NAT.

Запуск и проверка

-

Активировать интерфейс:

bashwg-quick up wg0 systemctl enable wg-quick@wg0

Настройка файервола и проброс портов

Для корректной работы VPN необходимо настроить файервол:

-

Разрешить входящие соединения на нужный порт (по умолчанию 1194 для OpenVPN, 51820 для WireGuard).

-

Разрешить пересылку пакетов:

bashecho "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p -

Настроить правила iptables или использовать UFW/Firewalld.

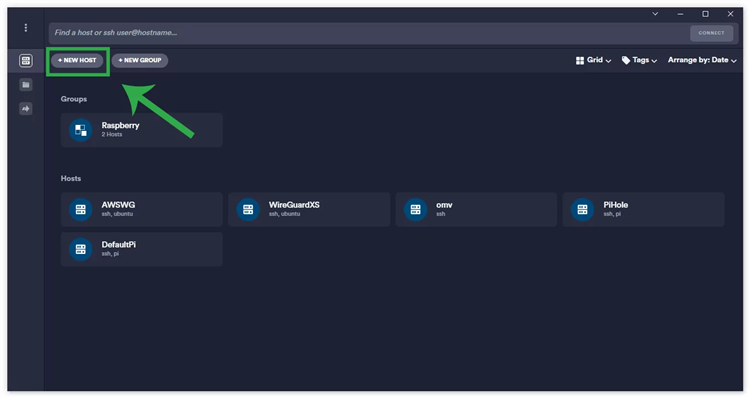

Подключение клиента к VPN

После настройки сервера необходимо:

-

Экспортировать клиентскую конфигурацию (например,

.ovpnфайл или.confдля WireGuard). -

Установить соответствующее клиентское ПО на устройство.

-

Импортировать конфигурацию и подключиться к серверу.

Поддержка безопасности и обновлений

-

Регулярно обновлять сервер и VPN-сервис.

-

Использовать надёжные пароли и сертификаты с ограниченным сроком действия.

-

Следить за логами и подключениями для выявления подозрительной активности.

FAQ

Какой протокол VPN лучше использовать на VPS?

Для большинства сценариев рекомендуется WireGuard за счёт простоты и высокой производительности. OpenVPN остаётся надёжной альтернативой с широкой поддержкой.

Можно ли использовать один VPS для нескольких VPN-подключений?

Да, возможно создание нескольких конфигураций и одновременное подключение нескольких клиентов.

Какой порт нужно открыть для OpenVPN?

По умолчанию OpenVPN использует порт 1194 UDP, но его можно изменить в конфигурации.

Безопасно ли запускать VPN на публичном VPS?

При правильной настройке безопасности, включая файервол и шифрование, использование VPS для VPN считается безопасным.

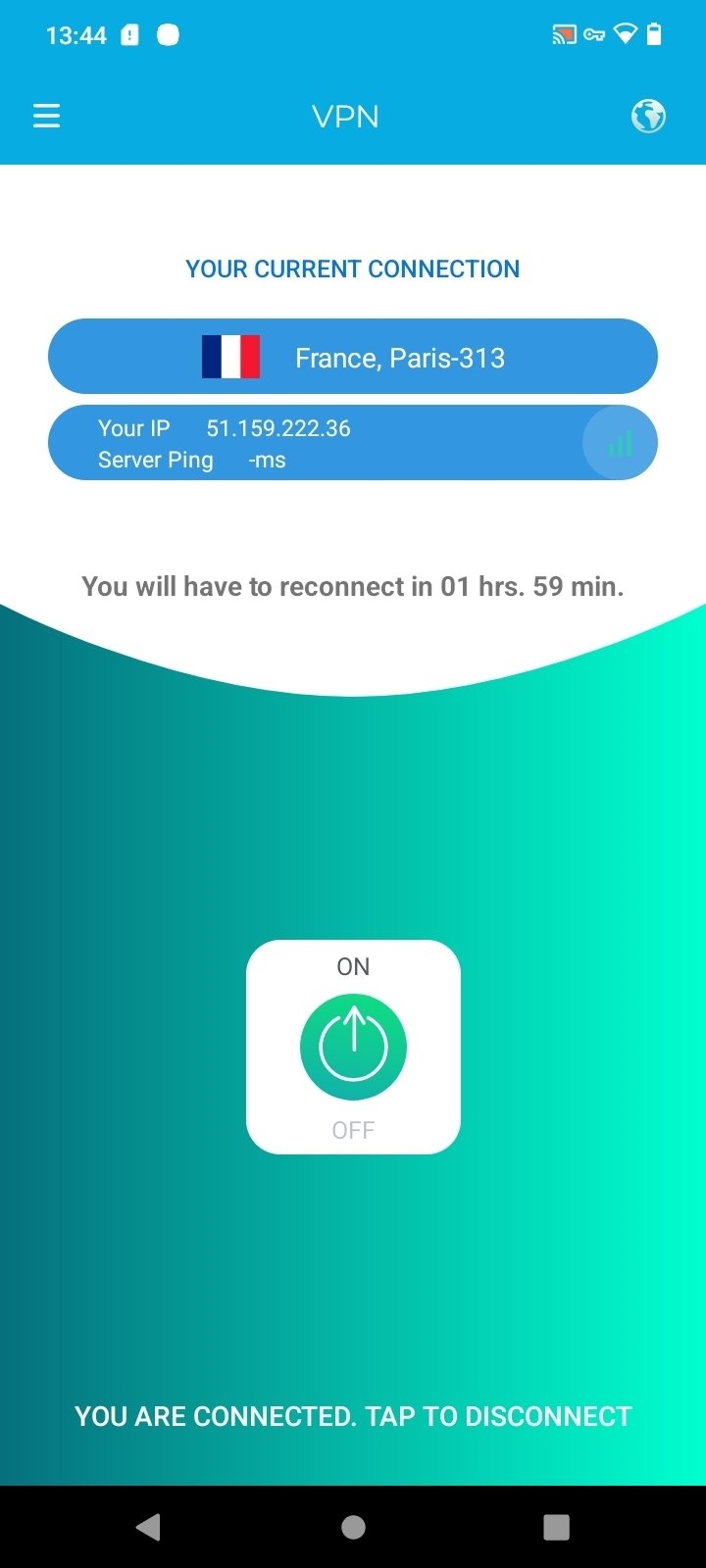

Как проверить, что VPN работает?

Подключившись к VPN, можно проверить IP-адрес через онлайн-сервис. Если отображается IP VPS, соединение работает корректно.

Поставщик услуг vpn windows 10

Устройства

При включении vpn пропадает интернет android

Альтернативы

Vpn на телефоне

Смарт-ТВ

Впн украина бесплатно

Законы

Файн впн

ГеоблокиИнформация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.